Win2003 网站服务器:从辉煌到落幕,我们该如何面对?**

本文将全面解析 Win2003 网站服务器的前世今生、技术特点、安全风险以及迁移策略,无论您是仍在维护老旧系统的运维工程师,还是出于学习目的研究经典服务器系统,本文都将为您提供一份详尽的指南,我们将直面 Win2003 已停止支持的现实,并给出清晰、可行的升级路径,帮助您告别安全风险,拥抱更稳定、高效的服务器环境。

引言:一段无法磨灭的记忆

对于许多中国的程序员和系统管理员来说,Windows Server 2003(简称 Win2003)是一个时代的符号,它在21世纪初的十余年里,凭借其稳定性、易用性和强大的功能,成为了无数企业搭建网站、应用服务器的首选,时间的车轮滚滚向前,这个曾经的“王者”早已在2025年7月14日,正式结束了其所有扩展支持。

时至今日,我们依然能在百度的搜索框里看到“win2003 网站服务器”这个高频关键词,这背后,是庞大的存量系统在苦苦支撑,是技术人员的怀旧情结,更是对未知未来的迷茫与不安,这篇文章,就是为了解答这些疑问而来。

第一部分:Win2003 的“黄金时代”——为何它曾如此受欢迎?

要理解为何至今仍有大量用户关注 Win2003,我们必须回顾它的辉煌,在那个时代,Win2003 凭借以下核心优势,征服了无数用户:

- 卓越的稳定性与性能: 相比前代产品 Windows 2000 Server,Win2003 在内核和IIS(Internet Information Services)6.0上做了大量优化,其“HTTP请求队列”和“应用程序隔离”机制,使得网站服务器的性能和稳定性达到了前所未有的高度,能够轻松应对高并发访问。

- 强大的 IIS 6.0: 作为其网站服务的核心,IIS 6.0 几乎成为了高性能 Web 服务器的代名词,它支持直接返回静态文件、FastCGI 支持(后期补丁)、完善的日志管理和强大的管理工具,至今仍被一些老运维人员津津乐道。

- 成熟的生态与兼容性: Win2003 诞生于.NET Framework 2.0/3.5的时代,完美兼容了大量基于 ASP 和 ASP.NET 技术开发的企业级应用,当时主流的编程语言、数据库和开发工具都能与它无缝集成,构建了一个成熟稳定的技术生态。

- 友好的管理界面: 对于习惯了 Windows 图形界面的管理员来说,Win2003 的“管理您的服务器”向导、组件服务、IIS 管理器等工具,直观易用,降低了服务器部署和维护的门槛。

可以说,Win2003 承载了中国互联网发展初期一大批网站的崛起,是名副其实的“幕后功臣”。

第二部分:无法回避的现实——Win2003 的致命风险

尽管 Win2003 有过人的优点,但我们必须清醒地认识到,继续使用它作为网站服务器,无异于将企业数据置于“火线”之上。

最核心的风险来自于 微软官方已于2025年停止支持,这意味着什么?

- 安全漏洞无修复: 这是最致命的一点,任何新发现的、高危的零日漏洞,微软不会再发布任何安全补丁,您的服务器将永远敞开大门,黑客可以利用这些已知或未知的漏洞,轻松植入木马、窃取数据、篡改网页,甚至将其作为跳板攻击其他网络。

- 合规性风险: 在金融、医疗、政府等对数据安全和合规性要求严格的行业,使用已停止支持的系统是绝对不被允许的,任何安全审计都无法通过,将面临严重的法律和商业风险。

- 性能瓶颈: 随着技术的发展,Win2003 在处理能力、内存管理、网络协议等方面已远远落后于现代操作系统,它无法充分利用现代硬件的性能,也无法支持新的Web技术(如HTTP/2、TLS 1.3等),成为网站性能提升的瓶颈。

- 第三方软件支持终止: 许多软件厂商也已停止为 Win2003 平台开发和更新产品,您将无法获得最新的软件功能和修复。

一个形象的比喻: 您的 Win2003 服务器就像一辆早已停产的、没有任何售后服务的古董车,它能开,但随时可能因为零件老化或设计缺陷而抛锚,甚至发生事故,您敢用它来运送价值连城的货物吗?

第三部分:深度剖析——Win2003 网站服务器的技术架构与运维要点

如果您当前确实因特殊原因(如老旧应用无法迁移)而不得不暂时维护 Win2003 服务器,那么极致的安全加固就显得至关重要,以下是一些关键的运维策略:

网络层安全(物理与边界防护)

- 物理隔离: 如果可能,将 Win2003 服务器放置在独立的、受严格控制的网络区域,避免直接连接互联网。

- 防火墙策略: 启用 Windows 防火墙,并配置最严格的入站规则,仅开放业务必需的端口(如 80, 443),并限制访问源IP。

- 更换默认端口: 将远程桌面(默认3389)、网站管理后台等服务的端口修改为非标准端口,增加被扫描和攻击的难度。

系统层加固(最小权限原则)

- 及时打上“的补丁: 安装所有在停止支持前发布的补丁,特别是服务包 SP2。

- 关闭不必要的服务: 通过“服务”管理器,关闭所有非核心服务,如 Computer Browser、Server、Workstation 等,减小攻击面。

- 禁用或删除不必要的账户: 禁用 Guest 账户,重命名或删除默认的 Administrator 账户,并创建一个具有管理员权限的新账户。

- 启用高级安全策略: 配置“本地安全策略”,启用“密码必须符合复杂性要求”、“账户锁定策略”等。

- 使用 NTFS 权限: 精细化设置网站目录和文件的 NTFS 权限,确保 IIS 进程(如 IIS_WPG 组)只有“读取”和“执行”权限,杜绝写入权限。

应用层安全(IIS 6.0 篇)

- 隔离应用程序池: 为每个网站创建独立的应用程序池,使用低权限的专用账户运行,防止一个网站被攻破后“牵连”其他网站。

- 禁用目录浏览: 在 IIS 中,确保所有网站的“目录浏览”功能已关闭。

- 配置详细的错误页: 自定义错误页,避免向用户泄露服务器版本、路径等敏感信息。

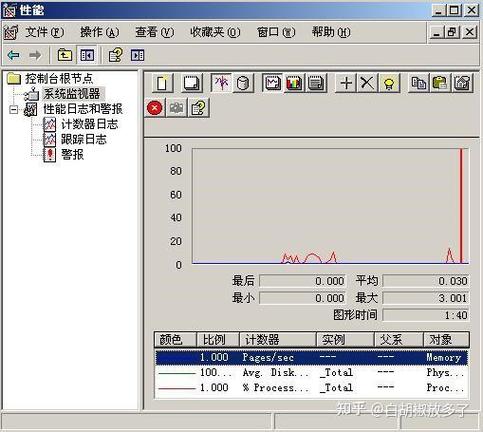

- 定期检查日志: 仔细分析 IIS 日志(位于

%SystemDrive%\inetpub\logs\LogFiles),关注异常的访问行为,如大量扫描、特定漏洞尝试等。 - 移除默认文档: 移除

iisstart.asp等默认文档,防止直接访问服务器首页。

重要提醒: 即使做了以上所有加固,也无法从根本上消除风险,这只是在“刀尖上跳舞”,您的系统随时可能因为一个未知的漏洞而崩溃。

第四部分:破局之路——Win2003 网站服务器迁移升级全攻略

面对风险,最根本、最正确的解决方案就是迁移,这不仅是技术升级,更是保障企业数据安全的必然选择。

迁移策略一:迁移到 Windows Server 新版本(如 2012 R2 / 2025 / 2025 / 2025)

这是最推荐的方案,可以无缝延续 Windows 生态。

- 准备工作:

- 资产盘点: 详细列出所有在 Win2003 上运行的应用、网站、依赖的组件(如.NET Framework版本、COM组件等)。

- 应用兼容性测试: 在新服务器上安装必要的运行时环境(如.NET Framework 3.5),逐一测试应用是否能正常运行,对于不兼容的旧应用,可能需要源代码级改造或使用兼容模式。

- 选择目标版本: Windows Server 2025 及以上版本提供了更强大的容器支持和安全性(如Shielded VMs),Windows Server 2025/2025 则是当前的主流选择。

- 迁移步骤:

- 搭建新环境: 安装并配置好新的 Windows Server 系统,安装 IIS,并配置好网站的基本环境。

- 数据迁移: 将网站文件、数据库(如SQL Server 2000/2005的数据需要先升级到新版数据库)等数据完整地复制到新服务器。

- 配置迁移: 在新服务器上重新配置网站、应用程序池、网站绑定、SSL证书等,可以利用 Microsoft 的“Windows Server 迁移工具”来简化部分配置