重要声明:免责声明

在尝试访问任何非公开网站后台之前,请务必遵守以下几点:

- 获得授权:你必须拥有该网站所有者的明确书面授权,或者该网站明确设有“漏洞赏金”项目并邀请安全研究人员测试,未经授权的入侵行为是违法的。

- 仅用于学习:本文提供的信息仅用于合法的安全学习和授权测试。

- 禁止破坏:严禁使用任何方法对网站进行破坏、篡改、窃取数据或造成任何形式的损害。

- 责任自负:如果你因违反上述声明而导致的任何法律后果或损失,由你个人承担全部责任。

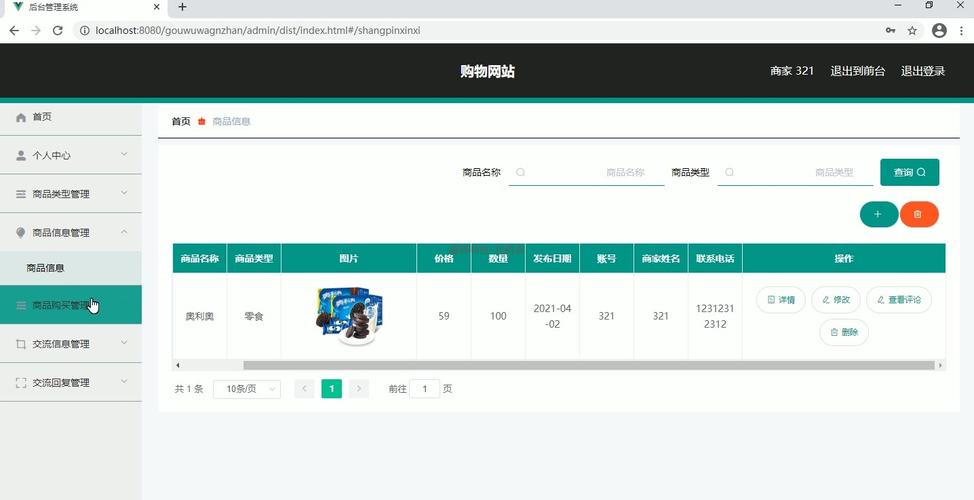

常规路径与目录扫描(最常用)

这是最基础也是最有效的方法之一,很多后台系统都使用了常见的框架(如WordPress, Joomla, Drupal)或者有默认的目录名。

猜测常见的后台路径

直接在浏览器地址栏后面加上常见的后台路径后缀。

- 通用/常见路径:

/admin/administrator/admincp(Admin Control Panel)/admin/login/admin_area/backend/wp-admin(WordPress专用)/wp-login.php(WordPress专用)/system(CodeIgniter框架专用)/login/signin/dashboard/cpanel(主机控制面板,有时也会被误用)/phpmyadmin(数据库管理工具)

示例:

http://example.com/admin

https://target-site.com/wp-admin

使用工具进行目录扫描

手动一个个试效率太低,我们可以使用自动化工具来扫描这些路径。

推荐工具:

- Gobuster (命令行工具,功能强大,推荐)

- Dirb / Dirsearch (经典的目录扫描工具)

- Burp Suite (专业的Web渗透测试套件,其Intruder模块非常适合此任务)

以 Gobuster 为例:

你需要一个字典文件(wordlist),里面包含了大量可能的后台路径和文件名,你可以从网上下载,比如SecLists项目。

基本命令:

# 扫描目录 gobuster dir -u http://example.com -w /path/to/your/wordlist.txt # 扫描文件(如 .php, .html, .bak 等备份文件) gobuster dir -u http://example.com -w /path/to/your/wordlist.txt -x .php,.html,.bak

参数说明:

-u: 目标URL-w: 字典文件路径-x: 指定要扫描的文件扩展名

扫描工具会返回所有存在的路径,你就可以从中找到可能的入口。

分析网页源代码和元信息

网站的源代码和元信息中常常会泄露后台的线索。

查看网页源代码

- 检查链接和脚本:在浏览器中按

F12打开开发者工具,切换到 "Elements" (元素) 或 "Sources" (源代码) 标签页,仔细检查页面中的所有<a>标签和<script>标签,看是否有指向/admin、/management等路径的链接。 - 检查注释:开发者在HTML源代码的注释中可能会留下管理后台的地址或开发信息。

<!-- 管理后台地址:/company-admin -->。

检查元信息

- 查看页面元标签:在开发者工具的 "Elements" 标签页,找到

<head>部分,查看<meta name="generator" content="...">这样的标签,如果网站是使用WordPress、Joomla、Drupal等建站系统搭建的,这里通常会显示。content="WordPress 6.2"-> 直接尝试/wp-admincontent="Joomla! - Open Source Content Management"-> 尝试/administrator

- 检查RSS和Atom链接:在

<head>中寻找<link rel="alternate" type="application/rss+xml" ...>或<link rel="alternate" type="application/atom+xml" ...>,有时这些链接会泄露路径结构,甚至指向管理相关的API。

查看HTTP响应头

- 在开发者工具的 "Network" (网络) 标签页,刷新页面,找到第一个请求(通常是

document),查看其 "Response Headers" (响应头)。 - 一些关键信息:

X-Powered-By: 透露了服务器端技术,如PHP/8.1.0或ASP.NET。X-Generator: 同样是生成器信息,和元标签类似。Server: 服务器软件信息,如Apache/2.4.57。

利用搜索引擎和公开信息

别人已经帮你找到了。

使用Google高级搜索指令

site:: 限制搜索范围。site:example.com inurl:adminsite:example.com inurl:loginsite:example.com inurl:wp-admin

inurl:: 在URL中搜索关键词。inurl:"administrator" site:.com

intitle:: 在网页标题中搜索关键词。intitle:"admin login" site:.com

查找公开的泄露信息

- GitHub: 搜索网站域名,有时开发者会不小心将包含后台地址的配置文件(如

config.php)上传到GitHub。 - Pastebin / 公开文档: 搜索网站域名,可能会找到开发笔记、旧版本代码或配置信息。

- Wayback Machine (archive.org): 查看网站的历史快照,旧的页面可能包含现在已经失效的后台链接,但这个旧路径现在可能仍然有效。

识别技术栈并利用其特性

如果确定了网站使用的技术,就可以进行更精确的攻击。

识别CMS(内容管理系统)

- WordPress: 除了检查

/wp-admin,还可以通过特定的路径和文件来识别,如/wp-content/目录下的主题和插件。 - Joomla: 检查

/administrator/和特定的文件路径。 - Drupal: 检查

/user/login或/user。

利用开源框架的默认路径

- ThinkPHP (中国常用): 存在许多历史漏洞,其后台路径通常是

/public/index.php?s=/...,可以通过特定漏洞直接getshell。 - DedeCMS (织梦): 后台路径通常为

/dede/。 - Discuz!: 后台路径通常为

/admin.php。

查找备份文件和配置文件

这些文件可能包含数据库密码、后台地址等敏感信息,可以使用目录扫描工具(如Gobuster)配合扩展名字典来查找。

- 常见备份文件扩展名:

.bak,.backup,.old,.rar,.zip,.7z,.tar.gz - 常见配置文件:

web.config(IIS),.htaccess(Apache),config.php,database.yml

Gobuster 示例:

gobuster dir -u http://example.com -w /path/to/wordlist.txt -x .bak,.old,.zip,config.php

社会工程学(谨慎使用)

如果以上方法都无效,且你有合法授权,可以尝试社会工程学。

- 信息收集: 通过网站上的“关于我们”、“联系我们”等页面,找到网站管理员或开发人员的姓名、邮箱、社交媒体账号。

- 发送钓鱼邮件: 伪装成IT部门或合作伙伴,发送一封邮件,诱骗管理员点击一个指向恶意后台登录页面的链接。此方法法律风险极高,仅限授权渗透测试。

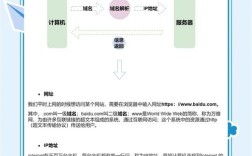

一个系统性的查找流程

- 信息收集: 先通过方法二(分析源代码和元信息)和技术识别工具(如Wappalyzer浏览器插件)确定网站的技术栈。

- 常规路径尝试: 根据技术栈,手动尝试方法一中最常见的路径(如WordPress的

/wp-admin)。 - 自动化扫描: 使用Gobuster等工具,配合一个包含后台路径、敏感文件名的字典进行全面扫描。

- 搜索引擎辅助: 用Google高级搜索指令查找可能被公开泄露的信息。

- 深入分析: 如果找到了一个可能的登录页面,不要急着爆破,先分析它的功能、验证机制(是否有验证码、是否限制登录尝试),然后才能决定下一步是尝试弱口令还是进行更复杂的渗透。

最后再次强调:所有操作必须在获得明确授权的前提下进行,遵守法律法规,做一个负责任的白帽黑客。