在Windows Server 2003系统中,Radius服务器(远程认证拨号用户服务)扮演着网络访问控制的核心角色,主要用于集中管理用户认证、授权和计费(AAA)功能,通过Radius协议,企业可以实现对多种网络设备的统一管控,如VPN服务器、无线接入点、交换机等,确保只有合法用户能够接入网络资源,以下从Radius服务器的原理、部署配置、应用场景及注意事项等方面展开详细说明。

Radius服务器的工作原理

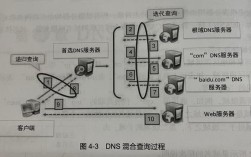

Radius协议基于客户端/服务器模型,主要由三部分组成:Radius客户端(如网络设备)、Radius服务器(Windows Server 2003中的IAS服务)及Radius数据库(存储用户信息),其工作流程如下:

- 认证请求:当用户尝试接入网络时,Radius客户端(如无线AP)将用户凭证(用户名、密码)封装成Radius认证请求包(Access-Request)发送给Radius服务器。

- 身份验证:Radius服务器接收请求后,查询本地用户账户或Active Directory域中的用户信息,验证凭证合法性,若使用加密认证(如PAP、CHAP、EAP),服务器会对密码进行哈希比对。

- 授权与响应:验证通过后,服务器返回Access-Accept响应,附带授权信息(如访问权限、IP地址、会话时长等);若验证失败,则返回Access-Reject。

- 计费功能:用户会话开始和结束时,Radius客户端会发送计费请求(Accounting-Request),服务器记录用户在线时长、流量等数据,用于后续审计或计费。

在Windows Server 2003中部署Radius服务器

Windows Server 2003通过“Internet认证服务(IAS)”实现Radius功能,部署步骤如下:

安装IAS服务

- 以管理员身份登录服务器,进入“控制面板”→“添加或删除程序”→“添加/删除Windows组件”。

- 勾选“网络服务”→“Internet认证服务(IAS)”,点击“下一步”完成安装,安装后,IAS管理工具可在“管理工具”中找到。

配置Radius服务器

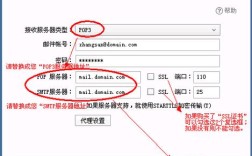

- 创建Radius客户端:打开IAS控制台,右键点击“Radius客户端”→“新建Radius客户端”,输入客户端名称、IP地址及共享密钥(需与客户端设备配置一致,确保加密通信)。

- 设置远程访问策略:策略是认证和授权规则的核心,需定义允许接入的条件。

- 右键点击“远程访问策略”→“新建远程访问策略”,输入策略名称(如“VPN用户接入”)。

- 在“访问权限”中选择“访问允许”,添加条件(如“Windows组”→“Domain Users”)。

- 配置身份验证方法:右键点击策略→“属性”→“身份验证”,勾选EAP-MSCHAP v2(支持PEAP加密)或MS-CHAP v2(兼容性较好)。

集成Active Directory

若需使用域账户进行认证,需确保IAS服务器已加入域,并在“属性”中配置“Active Directory目录服务”作为用户存储位置,通过“用户映射”功能,可将Radius用户属性(如Calling-Station-ID)与AD用户字段关联。

测试与调试

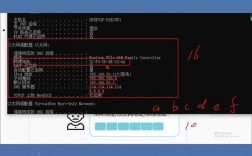

- 使用“netsh ras test ias”命令模拟客户端请求,检查认证流程是否正常。

- 通过“事件查看器”→“应用程序和服务日志”→“Microsoft Windows”→“IAS”查看详细日志,定位认证失败原因(如共享密钥错误、用户权限不足等)。

Radius服务器的典型应用场景

- VPN集中管理:企业可通过IAS统一管理PPTP/L2TP VPN服务器的用户认证,避免在每个VPN服务器上单独配置账户,同时支持多因素认证(如智能卡+EAP)。

- 无线网络接入控制:无线AP作为Radius客户端,将用户认证请求发送至IAS服务器,仅允许域内用户或特定组接入无线网络,并可设置WEP/WPA加密策略。

- 网络设备权限管理:交换机、路由器等设备可通过IAS限制用户访问权限,例如仅允许IT部门的“NetworkAdmins”组配置设备,其他用户仅能访问网络资源。

Radius服务器配置参数示例(表格)

| 参数项 | 配置说明 | 示例值 |

|---|---|---|

| 服务器IP地址 | IAS服务器的监听IP,需与客户端设备在同一网段或路由可达 | 168.1.100 |

| 认证端口 | 默认Radius认证端口为1812,可自定义(需客户端匹配) | 1812 |

| 共享密钥 | 客户端与服务器之间的加密密钥,长度至少8位,建议包含大小写字母、数字及符号 | P@ssw0rd2025! |

| 超时时间 | 客户端等待服务器响应的最大时长(秒) | 5 |

| 重试次数 | 认证失败后客户端重新尝试的次数 | 3 |

注意事项

- 安全性强化:共享密钥需定期更换,避免使用默认值;启用IPSec加密Radius通信流量,防止凭证被窃听。

- 高可用性设计:对于关键业务,可部署双IAS服务器(主备模式),通过NLB(网络负载均衡)实现故障转移。

- 兼容性问题:Windows Server 2003的IAS仅支持Radius协议(RFC 2865/2866),部分新设备可能需升级固件或调整配置参数。

- 日志审计:定期导出IAS日志,分析异常认证行为(如频繁失败请求),防范暴力破解攻击。

相关问答FAQs

Q1:Radius服务器与Windows Server 2003的“路由和远程访问”服务有何区别?

A:两者均支持远程访问管理,但功能定位不同。“路由和远程访问(RRAS)”是多功能服务,提供VPN、NAT、路由等功能,适合小型网络快速部署;“IAS”是专业的Radius服务器,专注于AAA服务,支持多客户端集中管理,更适合中大型企业网络,两者可配合使用(如RRAS作为Radius客户端,IAS作为服务器)。

Q2:如何解决Radius认证失败问题?

A:认证失败通常需排查以下方向:①检查共享密钥是否与客户端设备配置一致;②确认用户账户是否启用、密码是否正确,且属于策略允许的组;③验证网络连通性(如防火墙是否开放1812/1813端口);④通过IAS日志查看错误代码(如“错误代码691”表示用户凭证无效,“错误代码721”表示协议配置问题)。