Windows 服务器中的“LDAP 服务器”并不是一个独立安装的“LDAP 服务器软件”,而是内置于 Active Directory (活动目录) 域服务中的一个核心功能组件,Active Directory 是 Windows 网络环境的中央数据库和身份验证服务,而 LDAP (Lightweight Directory Access Protocol, 轻量级目录访问协议) 则是客户端与这个数据库进行通信和查询所使用的标准语言和协议。

下面我将从几个方面详细解释:

核心概念:Active Directory 与 LDAP 的关系

您可以这样理解它们的关系:

- Active Directory (AD):是图书馆,它存放了整个网络中所有的“信息资源”,比如用户账户、计算机账户、打印机、共享文件夹、安全策略等,它是一个完整的、功能丰富的目录服务。

- LDAP (协议):是图书馆的查询语言和借阅规则,它定义了客户端(如你的电脑、应用程序)如何向“图书馆”(AD)提问,查找名为 'John' 的用户”、“找出属于 'Sales' 部门的所有成员”等,客户端通过 LDAP 协议来读取、搜索、添加和修改 AD 中的信息。

当您在 Windows 服务器上安装了“Active Directory 域服务”角色后,您的服务器就自动成为了 LDAP 服务器,客户端可以通过标准的 LDAP 协议来访问和管理 AD 数据库。

Windows LDAP 服务器的核心组件

-

Active Directory 域控制器:

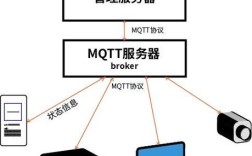

(图片来源网络,侵删)

(图片来源网络,侵删)这是运行 AD DS 角色的 Windows 服务器,它负责存储目录数据、处理用户登录请求、执行安全策略等,一个域中可以有多台 DC,它们之间会自动同步数据,提供高可用性。

-

Active Directory 数据库:

一个包含所有对象(用户、组、计算机等)信息的中央存储库,数据以分层结构(树状)组织,类似于文件系统。

-

Lightweight Directory Access Protocol (LDAP):

(图片来源网络,侵删)

(图片来源网络,侵删)- 这是客户端访问 AD 的标准协议,默认情况下,Windows AD 支持 LDAPv3 协议,这是目前最广泛使用的版本。

-

Kerberos V5 协议:

- 这是 Windows 环境中首选的身份验证协议,当您登录到域时,您的客户端会与 Kerberos 服务交互以获取“票证”,从而证明您的身份,LDAP 主要用于授权(查询您被允许访问哪些资源),而 Kerberos 负责认证(证明你是谁)。

如何连接和使用 Windows LDAP 服务器?

任何支持 LDAP 协议的客户端或应用程序都可以连接到 Windows AD,连接时,您需要提供以下关键信息:

- LDAP 服务器地址:域控制器的 IP 地址或完全限定域名。

- 端口:

- 389:标准的、非加密的 LDAP 端口。

- 636:基于 SSL/TLS 加密的 LDAPS 端口(强烈推荐使用,以确保数据传输安全)。

- 绑定信息:

- 匿名绑定:不需要用户名和密码,但通常只能查询公开的信息。

- 简单绑定:使用一个用户的 Distinguished Name (DN) 和密码进行认证。

CN=John Doe,OU=Users,DC=corp,DC=local。

- 搜索基础:您希望在 AD 的哪个部分开始搜索。

DC=corp,DC=local表示从整个域的根开始搜索。

实际应用场景举例:

-

Linux/macOS 客户端加入 Windows 域:

- Linux 系统可以通过

sssd或realmd等工具,使用 LDAP 协议来发现和查询 AD 中的用户和组信息,从而实现用户登录。

- Linux 系统可以通过

-

跨平台身份验证:

企业的 Web 应用程序(如用 Java, Python, PHP 开发的)可以使用 LDAP 协议连接到 AD,让用户使用他们的域账户登录,而无需在系统中创建重复的用户。

-

IT 管理和自动化:

- 管理员可以使用 PowerShell 的

ActiveDirectory模块,或者使用各种脚本语言(如 Python 的ldap3库)通过 LDAP 批量创建、修改、禁用用户账户。

- 管理员可以使用 PowerShell 的

-

电子邮件客户端配置:

像 Thunderbird 这样的邮件客户端,可以通过 LDAP 协议查询公司的 AD 地址簿,方便用户查找同事的邮箱地址。

安全性最佳实践

直接使用 LDAP (端口 389) 是不安全的,因为用户名和密码会以明文形式传输,强烈建议采用以下安全措施:

-

使用 LDAPS (LDAP over SSL/TLS)

在端口 636 上进行通信,所有数据都会被加密,这是连接 AD 的标准安全做法。

-

使用 StartTLS

- 在初始的 389 端口连接建立后,通过

StartTLS命令将连接升级为加密连接,这种方式更灵活,但需要客户端和服务器都支持。

- 在初始的 389 端口连接建立后,通过

-

应用最小权限原则

为应用程序或脚本创建专用的服务账户,并只授予它完成其任务所必需的最小权限(只允许读取用户属性,不允许修改密码或删除账户)。

-

启用 LDAP 签名和通道绑定

在 AD 策略中启用这些高级安全设置,可以防止中间人攻击和会话劫持。

如何在 Windows Server 上配置?

配置过程实际上就是安装和配置 Active Directory 域服务的过程:

-

安装角色:

- 在服务器管理器中,添加角色和功能 -> 选择“Active Directory 域服务”。

- 安装完成后,会提示您将服务器提升为域控制器。

-

提升为域控制器:

- 运行

dcpromo.exe(在较新版本中,它会直接在服务器管理器中引导您)。 - 按照向导操作,选择创建一个新林(新建域)或向现有域中添加额外域控制器。

- 设置域名(

corp.local)、设置目录服务恢复模式密码等。

- 运行

-

验证服务:

- 安装完成后,您的服务器就正式成为一个域控制器,并自动开始监听 LDAP (389) 和 LDAPS (636) 端口。

- 您可以使用

nltest /dsgetdc:your_domain_name命令来查找域控制器。 - 可以使用第三方 LDAP 测试工具(如 Softerra LDAP Browser)连接到

ldaps://your_dc_ip:636来测试查询。

| 特性 | 描述 |

|---|---|

| 本质 | Windows LDAP 服务器是内置于 Active Directory (AD) 中的功能,而非独立产品。 |

| 协议 | 使用 LDAPv3 作为标准的目录访问协议,同时与 Kerberos 协议紧密集成用于身份验证。 |

| 核心作用 | 作为企业网络的中央身份验证和授权中心,为所有客户端和应用程序提供统一的用户、计算机和资源管理。 |

| 安全性 | 强烈推荐使用 LDAPS (端口 636) 进行加密通信,以确保用户凭据和查询数据的安全。 |

| 应用 | 广泛应用于 Windows 域环境管理、跨平台身份集成、IT 自动化脚本和应用程序集成。 |

如果您需要为 Windows 环境建立一个集中的身份和权限管理中心,那么配置一台 Windows Server 并安装 Active Directory 域服务,就是您要做的“LDAP 服务器”配置。