微软Portal认证服务器是企业级身份管理和访问控制的核心组件,它基于微软IdentityServer框架构建,为组织提供了安全、可扩展的认证授权解决方案,该服务器通过集中化管理用户身份、验证凭证、颁发令牌和实施访问策略,确保只有合法用户和设备能够访问企业资源,同时支持多种认证协议和场景,满足现代企业对安全性和灵活性的双重需求。

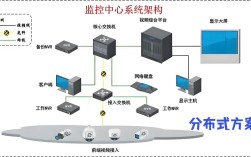

从技术架构来看,微软Portal认证服务器主要由身份提供者(IdP)、客户端管理、令牌服务和策略引擎四大模块组成,身份提供者负责处理用户注册、登录凭证验证和身份信息存储,支持本地账户、社交登录(如Azure AD、Google账号)以及多因素认证(MFA)等多种身份来源,客户端管理模块则定义了需要接入认证服务的应用程序或服务,包括Web应用、移动端应用、API接口等,并配置其回调地址、授权模式等参数,令牌服务负责生成和验证安全令牌,支持JWT(JSON Web Token)、SAML 2.0等令牌格式,确保跨平台和跨系统的互操作性,策略引擎是访问控制的核心,通过声明模型实现细粒度的权限管理,例如基于角色的访问控制(RBAC)、基于属性的访问控制(ABAC)以及条件访问策略(如地理位置限制、设备健康状态检查等)。

在部署与配置方面,微软Portal认证服务器通常与Azure AD Premium或本地Active Directory域服务(AD DS)集成,实现用户身份的统一管理,管理员可通过Azure Portal或本地管理控制台进行配置,包括定义用户属性、设置认证流程、配置多租户支持等,在Azure环境中,管理员可以启用“自助密码重置”功能,减少IT支持负担;配置“条件访问策略”,要求用户从 trusted 设备登录时必须启用MFA,对于本地部署,服务器支持通过AD FS(Active Directory Federation Services)与现有AD环境集成,实现身份 federation 和单点登录(SSO),服务器还提供RESTful API和SDK,支持与第三方系统(如HR系统、CRM系统)的深度集成,实现用户生命周期的自动化管理。

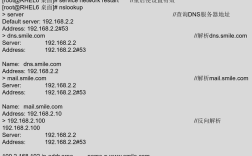

安全性是微软Portal认证服务器的核心优势之一,它采用多层防护机制保障认证过程的安全:在传输层,强制使用HTTPS/TLS 1.2协议加密通信数据;在令牌层面,支持签名和加密算法(如RS256、AES),防止令牌被篡改或窃取;在认证层面,支持生物识别(如Windows Hello)、智能卡、一次性密码(OTP)等多种认证因素,并集成微软威胁情报服务,实时检测异常登录行为(如异地登录、频繁失败尝试),服务器还提供详细的审计日志,记录所有认证事件和访问操作,满足GDPR、HIPAA等合规性要求,帮助企业快速响应安全事件并进行溯源分析。

在应用场景中,微软Portal认证服务器广泛支持企业数字化转型需求,对于大型企业,它可以作为统一身份网关,整合内部多个系统的登录入口,实现“一次认证,全网通行”,提升用户体验并降低管理成本,对于开发者,它提供了OpenID Connect和OAuth 2.0标准接口,简化了应用集成流程,支持移动应用、SPA(单页应用)和微服务架构的快速接入,在多云和混合云环境中,服务器可与AWS、Google Cloud等云平台的身份服务互操作,实现跨云身份管理,避免身份孤岛,一家跨国制造企业可以通过该服务器为全球员工提供统一的SSO服务,同时根据不同国家地区的法规要求,动态调整数据存储位置和访问权限。

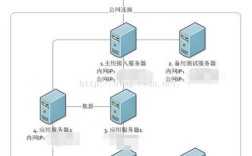

性能与可扩展性方面,微软Portal认证服务器采用分布式架构设计,支持横向扩展,通过部署负载均衡器和多个服务器节点,可应对高并发认证请求,例如在大型促销活动或员工集中登录时段,系统仍能保持低延迟响应,服务器还提供缓存机制,对频繁访问的用户身份和令牌信息进行本地缓存,减少对后端数据库的依赖,进一步提升性能,在容量规划上,单台服务器可支持数万级并发用户,集群部署后可满足百万级用户规模的需求,适用于从中小企业到大型集团的各种组织类型。

以下为微软Portal认证服务器关键功能对比表:

| 功能模块 | 核心特性 | 支持协议/标准 | 典型应用场景 |

|---|---|---|---|

| 身份提供者 | 多因素认证、社交登录、自助服务 | SAML 2.0、WS-Federation、OpenID Connect | 员工SSO、客户身份管理 |

| 客户端管理 | 应用注册、回调地址配置、授权模式(授权码、隐式等) | OAuth 2.0、JWT | Web应用、移动App、API网关接入 |

| 令牌服务 | JWT/SAML令牌生成与验证、令牌签名与加密、令牌生命周期管理 | JWT、SAML 2.0、JSON | 跨系统身份传递、API访问授权 |

| 策略引擎 | 条件访问、RBAC/ABAC、设备合规性检查 | OAUTH 2.0、SCIM | 细粒度权限控制、动态访问决策 |

| 审计与监控 | 实时日志记录、异常行为检测、合规性报告 | syslog、Azure Monitor | 安全审计、合规性审查、故障排查 |

在实施过程中,组织需关注几个关键点:首先是用户迁移策略,建议通过工具(如Azure AD Connect)将现有AD用户同步到认证服务器,避免数据割裂;其次是安全基线配置,例如禁用不安全的认证协议(如WS-Trust)、定期轮换令牌签名密钥;最后是性能优化,根据并发量调整缓存策略和服务器资源配置,并启用负载均衡实现高可用性。

相关问答FAQs:

Q1: 微软Portal认证服务器与Azure AD的区别是什么?

A1: 微软Portal认证服务器通常指基于IdentityServer构建的自托管身份认证平台,而Azure AD是微软云端的身份管理服务,两者核心功能相似(如SSO、MFA、条件访问),但Azure AD作为PaaS服务,无需本地部署,由微软完全托管,适合已采用Azure云环境的组织;自托管Portal认证服务器则提供更高的定制化能力和本地数据控制权,适合有严格数据合规要求或混合云架构的企业。

Q2: 如何确保微软Portal认证服务器的高可用性?

A2: 可通过以下措施实现高可用:1)部署多台服务器节点,使用负载均衡器(如Azure Load Balancer、F5)分发请求;2)配置数据库集群(如SQL Always On、Azure SQL Database),确保用户数据和配置信息的高可用存储;3)启用异地灾备,在数据中心故障时自动切换到备用节点;4)定期进行故障演练,验证RTO(恢复时间目标)和RPO(恢复点目标)是否满足业务要求。