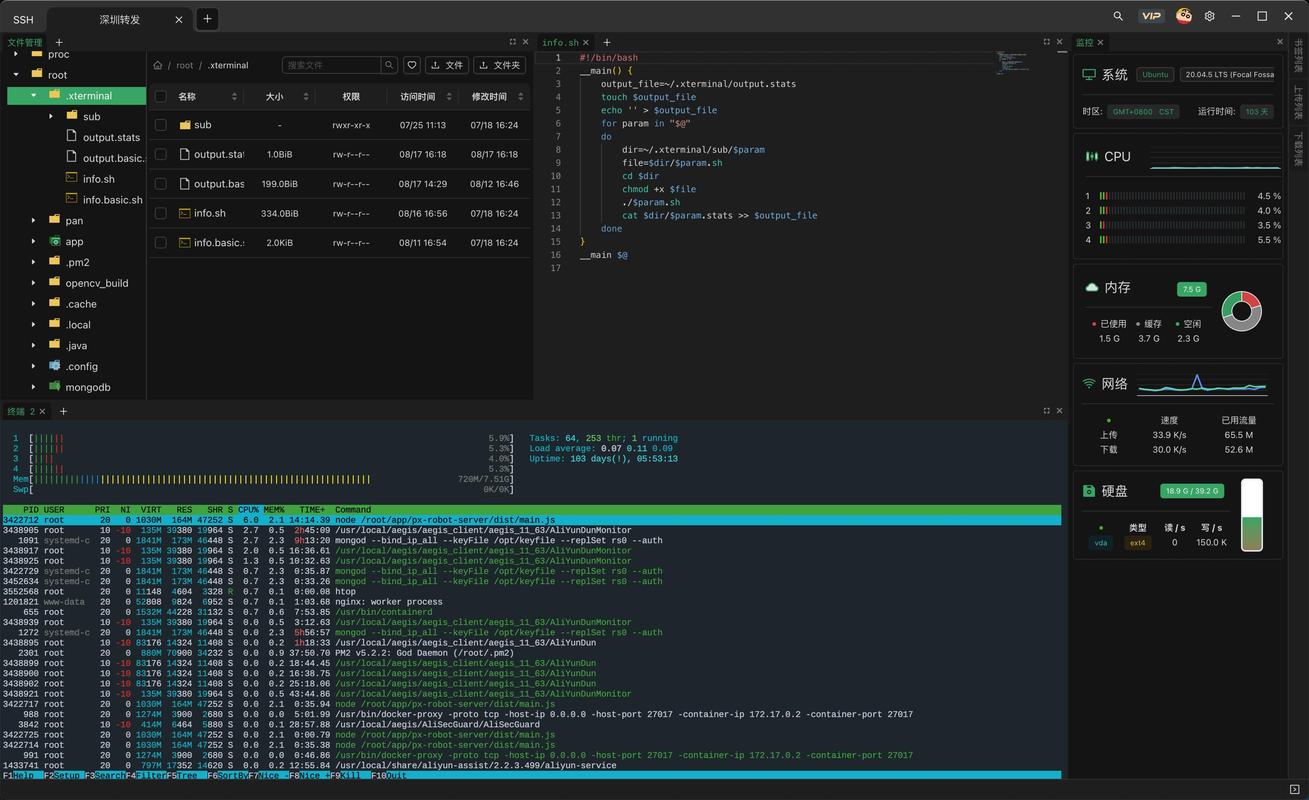

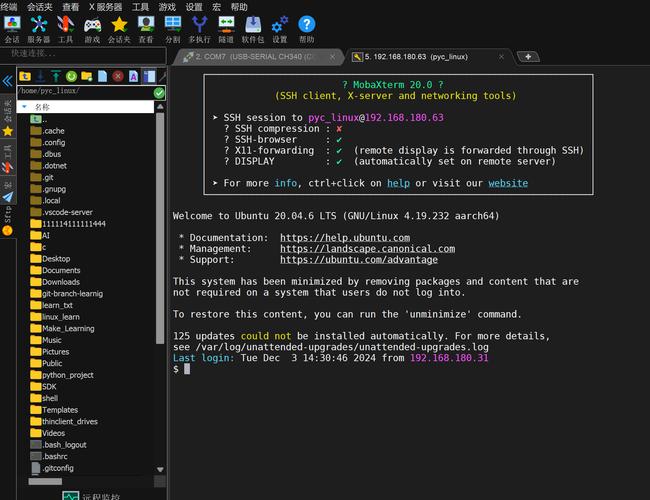

Unix SSH服务器审计是确保系统安全性的关键环节,通过系统化的检查与评估,可以识别潜在漏洞、监控异常访问行为,并验证安全策略的有效性,SSH(Secure Shell)作为Unix/Linux系统远程管理的核心协议,其安全性直接关系到整个系统的稳定与数据保护,以下是详细的审计内容、方法及注意事项。

SSH服务器审计的核心目标

审计SSH服务器需围绕以下几个核心目标展开:

- 配置合规性:检查SSH服务配置文件(如

/etc/ssh/sshd_config)是否符合安全基线要求,如禁用弱加密算法、限制root登录等。 - 访问控制有效性:验证用户权限、密钥认证机制及IP白名单策略是否严格执行。

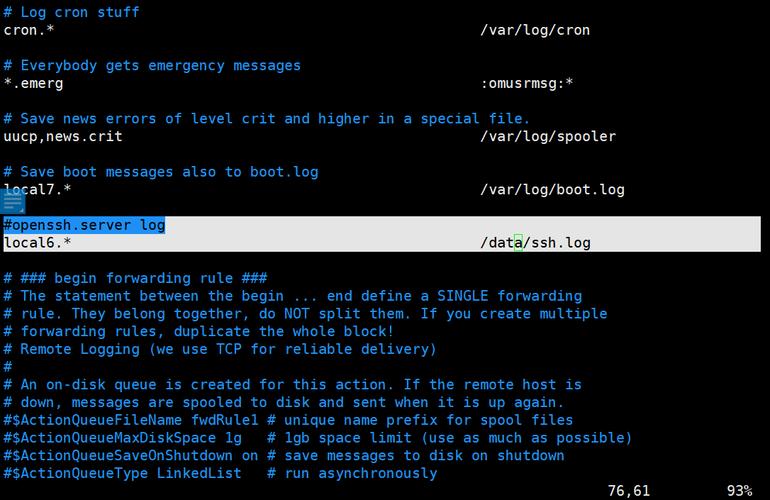

- 日志完整性:确认SSH日志(如

/var/log/auth.log或/var/log/secure)是否记录详细操作信息,包括登录时间、来源IP、用户名等。 - 漏洞与威胁检测:识别SSH服务版本过旧、已知漏洞(如CVE-2025-0777)或暴力破解攻击迹象。

- 性能与资源监控:检查SSH连接数、资源占用情况,防止拒绝服务(DoS)攻击。

审计步骤与方法

配置文件审计

SSH服务的主要配置文件为sshd_config,需重点检查以下参数:

| 参数 | 安全建议 | 审计方法 |

|---|---|---|

PermitRootLogin |

禁用(设为no) |

检查文件中是否存在PermitRootLogin yes |

PasswordAuthentication |

禁用,强制使用密钥认证 | 确认值为no,并启用PubkeyAuthentication |

Protocol |

强制使用SSHv2(协议2) | 检查Protocol 2是否存在 |

AllowUsers/DenyUsers |

限制允许登录的用户 | 验证白名单是否覆盖所有必要用户 |

MaxAuthTries |

限制认证尝试次数(如3次) | 检查参数值是否合理 |

LoginGraceTime |

缩短登录超时时间(如60秒) | 确认未设置过大值 |

操作示例:

grep -E "PermitRootLogin|PasswordAuthentication|Protocol" /etc/ssh/sshd_config

密钥与认证审计

- 密钥管理:检查

~/.ssh/authorized_keys文件权限是否为600,确保仅用户可读写。 - 证书有效性:验证主机密钥(

/etc/ssh/ssh_host_*_key.pub)是否与 known_hosts 文件匹配。 - 禁用弱算法:确保

Ciphers、MACs、KexAlgorithms参数不包含弱算法(如3des-cbc、md5)。

日志审计

SSH日志需记录以下关键事件:

- 成功/失败的登录尝试

- 认证错误(如密码错误、密钥不匹配)

- 远程执行的命令

日志分析命令示例:

# 查看失败登录尝试

grep "Failed password" /var/log/auth.log | awk '{print $(NF-3)}' | sort | uniq -c

# 检查可疑IP频繁尝试

grep "Invalid user" /var/log/auth.log | awk '{print $(NF-3)}' | sort | uniq -c | head -10

漏洞扫描与版本检查

- 使用

nmap扫描SSH版本:nmap -sV -p 22 <target_ip>

- 通过

ssh -V检查客户端与服务端版本是否过旧,及时更新OpenSSH至最新安全版本。

网络访问控制审计

- 检查防火墙规则(如

iptables或firewalld)是否限制SSH端口(默认22)的访问来源。 - 验证是否通过TCP Wrappers(

/etc/hosts.allow/deny)进一步控制访问。

自动化审计工具推荐

- Lynis:开源安全审计工具,可扫描SSH配置并生成报告。

- SSH-Audit:专用SSH安全审计脚本,支持算法与协议检测。

- Ossec:入侵检测系统,可监控SSH日志并触发告警。

审计报告与整改

审计完成后需生成报告,内容包括:

- 发现的问题(如配置错误、弱算法启用)

- 风险等级(高/中/低)

- 整改建议(如修改参数、更新软件)

- 复核计划(如整改后重新验证)

相关问答FAQs

Q1: 如何判断SSH服务器是否遭受暴力破解攻击?

A1: 通过分析SSH日志可识别暴力破解迹象,具体方法包括:

- 使用

grep "Failed password" /var/log/auth.log | awk '{print $(NF-3)}' | sort | uniq -c统计高频失败IP。 - 检查

MaxAuthTries参数是否合理,并启用Fail2ban工具自动封禁可疑IP。 - 监控

lastb命令输出,查看失败登录记录。

Q2: 审计中发现SSH服务版本过旧,如何安全升级?

A2: 升级SSH服务需谨慎操作,步骤如下:

- 备份当前配置文件:

cp /etc/ssh/sshd_config /etc/ssh/sshd_config.bak。 - 根据操作系统使用包管理器更新(如

apt update && apt upgrade openssh-server或yum update openssh)。 - 升级后测试SSH连接是否正常,验证配置文件兼容性。

- 重启服务:

systemctl restart sshd,并检查日志确认无错误。 - 若升级失败,可通过备份文件回滚配置。