web 服务器的系统事件日志是记录服务器运行过程中各种重要事件、错误和操作的关键信息集合,对于系统监控、故障排查、安全审计和性能优化具有不可替代的作用,这些日志由操作系统或 web 服务器软件自动生成,通过结构化的数据格式详细记录了事件的类型、时间戳、来源、严重级别及具体描述等信息,为管理员提供了洞察服务器运行状态的“窗口”。

从日志的来源来看,web 服务器的系统事件日志主要可分为操作系统级日志和应用程序级日志两大类,操作系统级日志通常由 Windows 事件查看器或 Linux 系统的 syslog 服务管理,记录了系统启动、关闭、硬件故障、用户登录、服务状态变更等底层事件;而应用程序级日志则由 web 服务器软件(如 Apache、Nginx、IIS)生成,重点关注 HTTP 请求处理、模块加载、配置错误、访问权限等问题,当 Nginx 服务器因配置文件语法错误无法启动时,其 error.log 会记录具体的错误行号和原因,而 Linux 系统的 syslog 则可能同时记录相关服务进程的异常终止信息。 格式通常包含多个关键字段,以实现信息的结构化存储,以常见的日志条目为例,通常包括:时间戳(精确到毫秒,用于事件排序和追溯)、事件来源(如 Apache、Kernel、Security)、事件 ID(唯一标识特定类型事件,便于快速定位)、严重级别(如 Information、Warning、Error、Critical,反映事件影响程度)、事件描述(详细的事件经过或错误信息)以及相关用户/进程信息,在 Windows 系统中,事件日志还可通过“事件查看器”分类为“应用程序”“系统”“安全”等日志通道,便于管理;而 Linux 系统则通过 rsyslog 或 journald 服务,可按 facility(设施)和 priority(优先级)将日志写入不同文件或远程服务器。

日志的记录范围覆盖了服务器运行的方方面面,在系统层面,包括硬件设备初始化(如磁盘读写错误、内存故障)、内核模块加载、系统服务启动与停止(如 httpd 服务崩溃)、用户登录与注销(包括登录时间、IP 地址、登录结果)等;在 web 服务层面,则涵盖了 HTTP 请求的处理过程(如访问 URL、客户端 User-Agent、响应状态码 200/404/500)、虚拟主机配置错误、SSL 证书过期、CGI 脚本执行失败、反向代理连接超时等,当客户端访问不存在的资源时,Apache 的 access_log 会记录 404 状态码,而 error_log 可能同时记录“File does not exist”的警告信息,两者结合可快速定位问题原因。

日志的存储与管理是确保其可用性的关键环节,本地存储通常采用轮转(logrotate)机制,按文件大小或时间周期分割日志,避免单个文件过大影响性能;同时可配置日志保留策略(如保留最近 30 天的日志),定期归档或清理旧日志,对于高可用性场景,还可通过 syslog-ng、rsyslog 等工具将日志实时传输到远程日志服务器(如 ELK Stack、Graylog),实现集中化管理和容灾备份,日志的权限控制也至关重要,需限制普通用户对日志文件的读取权限,防止敏感信息(如客户端 IP、访问路径)泄露。

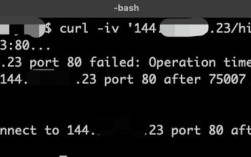

在故障排查中,系统事件日志是定位问题的第一手资料,当网站出现无法访问时,管理员可依次检查:系统日志中是否有网络服务异常停止记录、web 服务器错误日志中是否有端口绑定失败信息、访问日志中是否有大量 502 状态码(反映后端服务异常),若 Nginx 错误日志频繁记录“upstream timed out”错误,结合访问日志中特定 URL 的请求记录,可判断为后端应用响应超时,需优化应用性能或调整超时参数,对于性能问题,通过分析日志中的请求处理时间、并发连接数等数据,可识别瓶颈所在(如静态资源加载缓慢、数据库查询效率低)。

安全审计是日志的另一核心应用场景,通过分析安全日志(如 Linux 的 auth.log、Windows 的安全日志),可检测异常登录行为(如多次失败后成功登录、非常规时间登录)、暴力破解攻击(来自同一 IP 的频繁登录尝试)、权限提升操作等,当发现某 IP 地址在短时间内多次尝试访问管理后台路径(/admin/login)并返回 403 错误时,可判定为扫描攻击,需通过防火墙 IP 封禁或启用验证码机制,日志还可用于追溯安全事件,如服务器被植入后门后,通过分析日志中的异常文件修改时间、非授权进程启动记录,可确定入侵时间路径并采取补救措施。

性能优化同样依赖日志数据的支撑,通过分析 web 服务器的访问日志,可统计高频访问的 URL,识别热点资源并优化缓存策略;根据响应状态码分布(如 5xx 错误率过高),定位后端服务故障;结合客户端 IP 地理位置信息,优化 CDN 节点部署,若日志显示某图片资源响应时间普遍超过 3 秒,可进一步检查服务器带宽、磁盘 I/O 或图片压缩配置,提升加载速度。

为提升日志管理的效率,管理员可借助自动化工具进行日志分析,ELK Stack(Elasticsearch、Logstash、Kibana)可实现日志的采集、存储、可视化,通过 Kibana 仪表盘实时监控服务器状态;Prometheus 与 Grafana 可结合监控指标生成动态图表,预警异常情况;Splunk 则提供强大的日志检索和机器学习能力,可自动识别异常模式,配置 Grafana 仪表盘显示“每秒请求数”“错误率”“平均响应时间”等指标,当数值超过阈值时自动触发告警,便于及时响应。

日志管理也面临挑战:海量日志的存储成本、日志格式的标准化(不同系统日志字段差异大)、敏感信息的脱敏处理(如用户身份证号、手机号)等,对此,需建立统一的日志规范(如采用 CEF、LEEF 标准格式),部署日志压缩归档策略,并通过数据脱敏工具(如 Apache Ranger)对敏感字段进行加密或遮盖处理。

相关问答 FAQs

Q1: 如何区分系统日志和 web 服务器访问日志?

A: 系统日志由操作系统生成,记录底层事件(如硬件故障、服务启动、用户登录),文件通常位于 Linux 的 /var/log/syslog、/var/log/messages 或 Windows 的事件查看器中;而 web 服务器访问日志由 Apache/Nginx/IIS 等软件生成,专注于 HTTP 请求的记录(如客户端 IP、访问路径、响应状态码),文件名通常为 access.log(Nginx/Apache)或 logs/IISLOG.log(IIS),系统日志反映服务器整体健康状况,访问日志则聚焦 web 服务请求处理细节,两者需结合分析才能全面定位问题。

Q2: 日志中出现大量“403 Forbidden”错误,可能的原因及排查步骤是什么?

A: 原因可能包括:文件/目录权限不足(如 Linux 下目录缺少执行权限 x)、web 服务器配置错误(如虚拟主机目录路径错误)、IP 被防火墙或 .htaccess 规则封禁、URL 中包含特殊字符导致解析失败,排查步骤:① 检查文件系统权限(Linux 下用 ls -l 确认目录是否有 x 权限);② 验证 web 服务器配置文件中 DocumentRoot 路径是否正确;③ 查看防火墙规则(如 iptables、firewalld)和 .htaccess 文件是否有拦截策略;④ 使用浏览器开发者工具查看请求头信息,确认 URL 是否编码正确,若特定 IP 大量触发 403,需检查是否为恶意爬虫行为,可通过 UA 封禁或启用验证码。