网站敏感目录漏洞修复是保障网站安全的重要环节,敏感目录如配置文件、备份文件、日志文件等若被未授权访问,可能导致核心数据泄露、系统被控等严重后果,修复工作需从漏洞识别、风险评估、修复实施到后续加固形成完整闭环,以下从具体流程和操作要点展开说明。

漏洞识别与定位

敏感目录漏洞的核心问题是目录未正确配置访问控制,导致可通过URL直接访问,修复前需先全面排查网站目录结构,重点关注以下类型:

- 配置类目录:如

/config、/includes、/etc,常存储数据库连接信息、API密钥等敏感数据; - 备份文件目录:如

/backup、.bak、.sql,可能包含完整的数据备份; - 日志目录:如

/logs、/var/log,可能记录用户行为和系统操作痕迹; - 临时文件目录:如

/tmp、/uploads,若未限制上传类型,可能被植入恶意文件; - 版本控制目录:如

/.git、/.svn,可能泄露源代码结构。

排查可通过工具自动扫描(如Nikto、DirBuster)或手动访问测试,结合网站架构分析,确保覆盖所有潜在风险点,使用Nikto扫描时,可添加-id参数指定敏感字典,提高检测效率。

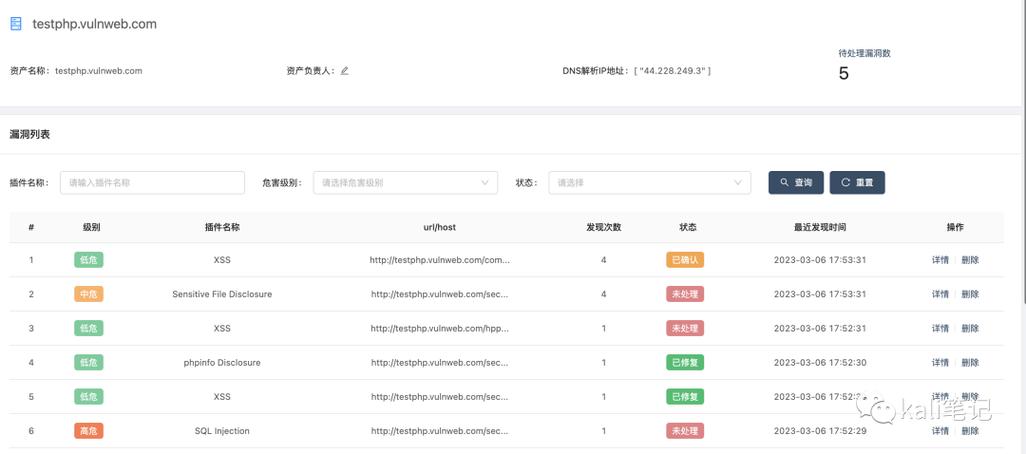

风险评估与优先级划分

发现敏感目录后,需根据数据敏感性和访问可能性评估风险等级:

- 高风险:可直接访问且包含核心配置(如数据库密码文件),需立即修复;

- 中风险:访问需特定条件(如登录后)或包含非核心数据(如普通日志),需限期修复;

- 低风险:目录存在但无实际数据(如空备份目录),可暂缓修复但需监控。

评估时可参考下表划分优先级:

| 风险等级 | 目录特征 | 修复时限 | 示例目录 |

|---|---|---|---|

| 高风险 | 可直接访问、含敏感数据 | 24小时内 | /config/db.php |

| 中风险 | 需特定条件访问、含部分数据 | 3天内 | /logs/access.log |

| 低风险 | 无实际数据或访问受限 | 一周内 | /backup/empty |

漏洞修复实施

针对不同风险等级的敏感目录,可采取以下修复措施:

访问控制配置

- Web服务器层面:通过

.htaccess(Apache)或web.config(IIS)限制目录访问,在Apache中禁止外部访问/config目录:<Directory "/var/www/html/config"> Require all denied </Directory>

- 应用层面:在代码中添加权限校验,如PHP中通过

session判断用户是否登录,未登录则重定向到首页。

文件权限调整

- 限制敏感目录的文件权限,仅允许所有者读写(如

chmod 600),禁止其他用户访问; - 避免使用

777等宽松权限,尤其对.env、config.php等关键文件。

目录重命名或移除

- 对非必需的敏感目录(如

.git),直接从服务器删除; - 对必需目录(如

/backup),重命名为不易猜测的名称(如/backup_x7f3k),降低被扫描概率。

定期清理与监控

- 定期清理临时目录中的过期文件,避免积累敏感信息;

- 通过WAF(如ModSecurity)设置规则,拦截对敏感目录的异常访问请求,

location ~* /(config|backup|\.git) { deny all; return 403; }

后续加固与验证

修复完成后,需通过以下方式验证效果并持续加固:

- 复测验证:再次使用扫描工具检测敏感目录,确认已无法直接访问;

- 日志监控:定期检查Web服务器访问日志,关注对敏感目录的访问尝试,及时分析异常IP;

- 自动化巡检:部署脚本定期检查敏感目录状态,如使用Shell脚本检测

/config目录是否存在可读文件:if [ -r "/var/www/html/config" ]; then echo "警告:/config目录仍可读" | mail -s "安全警报" admin@example.com fi

相关问答FAQs

Q1:修复敏感目录漏洞后,如何确保不会因误操作导致目录失效影响业务?

A:修复前需备份敏感目录及配置文件,测试环境验证修复方案可行性;优先通过访问控制(如IP白名单)而非直接“禁止访问”,确保合法用户(如运维人员)仍可通过授权方式访问;修复后与开发、运维团队沟通,明确目录访问规范,避免业务代码中存在硬编码路径导致异常。

Q2:如果敏感目录已被攻击者访问,但未发现明显异常,是否仍需进一步处理?

A:即使未发现异常,仍需执行深度安全检查:首先通过文件完整性检测工具(如AIDE)对比敏感目录下文件的哈希值,判断是否被篡改;其次检查数据库操作日志、服务器登录日志,确认是否存在未授权的数据查询或登录行为;最后对泄露的敏感信息(如数据库密码)进行紧急重置,并修改相关系统的访问凭证,降低后续风险。