Windows Server 2003作为微软曾经广泛部署的企业级操作系统,在2003年至2025年的十年间 served 作为众多企业IT基础设施的核心支撑,尽管微软已于2025年4月8日正式停止对该系统的支持,但在某些特定行业或遗留系统中,仍可能存在其运行实例,本文将围绕Windows Server 2003的技术特性、应用场景、安全风险及迁移策略展开详细分析,帮助读者全面了解这一经典操作系统。

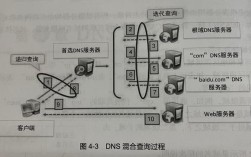

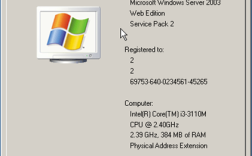

Windows Server 2003基于Windows NT内核架构,提供了文件服务、打印服务、Active Directory目录服务、DNS/DHCP网络服务、IIS 6.0 Web服务等核心功能模块,其硬件兼容性支持当时主流的x86架构处理器,最大可支持32GB内存(标准版)和64GB内存(企业版/数据中心版),磁盘管理支持基本磁盘和动态磁盘,能够满足中小规模企业的服务器部署需求,在网络方面,该系统内置了TCP/IP协议栈,支持千兆以太网,并提供了网络负载均衡(NLB)和服务器群集功能,为高可用性应用提供了基础。

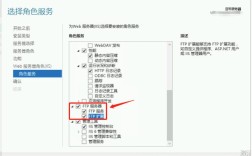

从系统管理角度看,Windows Server 2003引入了"管理您的服务器"向导,简化了服务器角色的配置流程,其命令行工具支持通过Telnet和SSH(需第三方插件)进行远程管理,而终端服务(Terminal Services)提供了远程桌面访问能力,管理员可通过图形界面远程操作服务器,活动目录(Active Directory)是该系统的核心组件,支持域树、域森林的复杂结构,实现了用户身份认证、资源授权和组策略集中管理,为企业级用户管理提供了标准化解决方案。

停止支持后的Windows Server 2003面临严峻的安全挑战,微软不再提供安全更新,这意味着系统漏洞无法修复,极易成为黑客攻击的目标,根据CVE数据库统计,该系统已知高危漏洞超过300个,包括远程代码执行、权限提升、拒绝服务等多种类型,未修复的系统还可能存在兼容性问题,导致新型软件或硬件无法正常工作,金融、医疗等对数据安全要求严格的行业,继续运行Windows Server 2003将面临合规性风险,违反《萨班斯-奥克斯利法案》等行业法规。

针对仍需运行Windows Server 2003的系统,企业可采取以下风险缓解措施:实施网络隔离,将其部署在独立的VLAN中,通过防火墙限制外部访问;启用高级安全Windows防火墙(ASWF),仅开放必要的服务端口;第三,安装第三方的防病毒软件和入侵检测系统(IDS),定期进行漏洞扫描;第四,对关键数据进行加密存储,并实施严格的访问控制策略;第五,建立系统镜像备份机制,确保在遭受攻击时能够快速恢复。

从长期来看,迁移到现代操作系统是根本解决方案,迁移路径可分为三个阶段:评估阶段需梳理现有服务器上的应用依赖、数据量和业务连续性要求;规划阶段应选择目标操作系统(如Windows Server 2025),设计新的架构(如虚拟化平台),制定详细的迁移时间表;实施阶段可采用物理机迁移(P2V)、虚拟机迁移(V2V)或重新部署等方式,并在测试环境中充分验证,对于无法迁移的遗留应用,可考虑通过虚拟化或应用层封装技术(如Microsoft App-V)保持其兼容性。

Windows Server 2003的技术局限性也日益凸显,其文件系统NTFS不支持最新的加密算法,磁盘配额功能较为基础,IIS 6.0对HTTP/2协议的支持有限,活动目录的林信任功能在跨林管理时存在性能瓶颈,与后续版本相比,Windows Server 2003的电源管理效率较低,虚拟化支持仅依赖第三方软件(如VMware、Xen),而无法集成Hyper-V,这些因素都加速了其被淘汰的进程。

以下是关于Windows Server 2003的相关问答FAQs:

问题1:企业是否可以继续安全地使用Windows Server 2003?

解答:不建议继续使用Windows Server 2003,由于微软已停止支持,系统无法获得安全更新,存在极高的安全风险,仅在极少数情况下(如完全隔离的测试环境或运行无关键数据的遗留设备),在采取严格防护措施的前提下可临时使用,但必须制定明确的迁移计划,对于生产环境,强烈建议升级到受支持的操作系统版本。

问题2:如何将Windows Server 2003上的活动目录迁移到新系统?

解答:活动目录迁移需遵循以下步骤:首先在新服务器上安装目标操作系统(如Windows Server 2025)并活动目录域服务角色;然后使用Active Directory迁移工具(ADMT)进行用户、计算机和组对象的迁移,需注意SID历史记录的保留;接着使用DNS和DHCP迁移工具转移网络服务;最后验证应用程序兼容性,并在确认无误后降级或拆除旧域控制器,整个过程需在非生产环境中进行充分测试,并制定回滚方案。