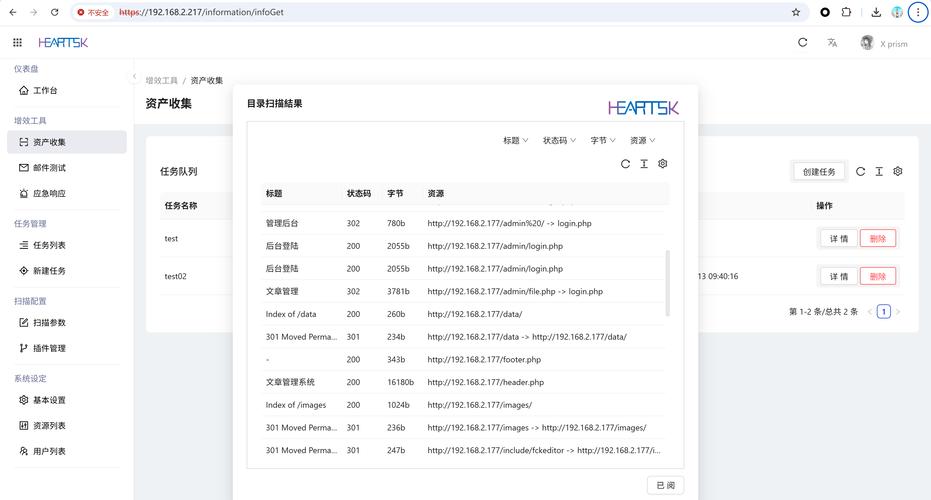

网站安全漏洞扫描工具是现代网络安全体系中不可或缺的重要组成部分,它们通过自动化、智能化的技术手段,对网站、Web应用、API接口等进行全面检测,帮助用户及时发现潜在的安全漏洞,降低数据泄露、系统被控等风险,随着网络攻击手段的不断升级和复杂化,这类工具的功能也在持续迭代,从早期的单一端口扫描发展为如今的集漏洞检测、渗透测试、合规性检查、风险评级于一体的综合性安全平台。

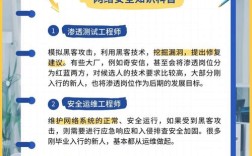

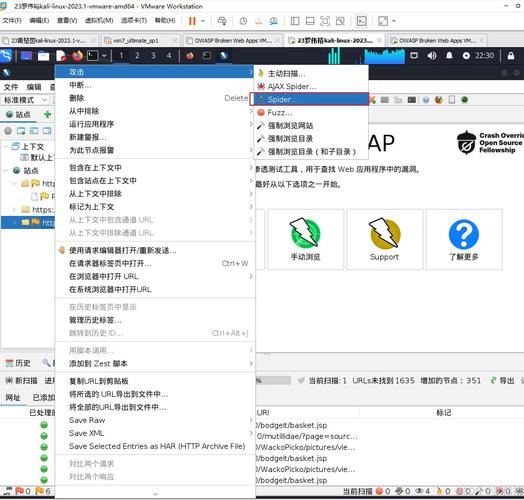

从技术实现角度来看,网站安全漏洞扫描工具主要分为主动扫描和被动扫描两大类,主动扫描工具通过模拟黑客攻击行为,向目标系统发送各种构造的请求包,根据响应结果判断是否存在漏洞,这类扫描工具通常覆盖OWASP Top 10等常见Web漏洞类型,如SQL注入、跨站脚本(XSS)、文件上传漏洞、命令执行漏洞、CSRF漏洞等,著名的开源工具OWASP ZAP和Burp Suite就属于主动扫描工具,它们支持自定义脚本、手动重放请求等功能,能够满足安全研究人员的高级需求,被动扫描工具则通过监听网络流量或分析服务器日志来发现潜在风险,不会直接向目标系统发送大量请求,因此对业务系统的影响较小,适合在生产环境中进行常态化监控,这类工具通常与WAF(Web应用防火墙)或RASP(运行时应用自我保护)系统结合使用,实现实时威胁检测。

在选择网站安全漏洞扫描工具时,需要综合考虑多个维度,首先是扫描的全面性和准确性,优秀的工具应能覆盖最新的漏洞类型,同时具备较低的误报率和漏报率,针对新兴的API安全漏洞、Serverless应用漏洞、云原生环境风险等,工具需要有专门的检测模块,其次是易用性和可操作性,特别是对于非专业的安全人员,工具应提供清晰的扫描报告、漏洞修复建议和风险等级划分,帮助用户快速定位和解决问题,工具的兼容性和扩展性也非常重要,它需要支持对不同技术栈(如Java、PHP、Python、Go等)、不同部署环境(如物理服务器、虚拟机、容器、云平台)的扫描,并能与CI/CD流程集成,实现DevSecOps理念,成本因素也是不可忽视的,企业需要根据自身的预算和需求,选择商业版、开源版或SaaS服务模式的工具。

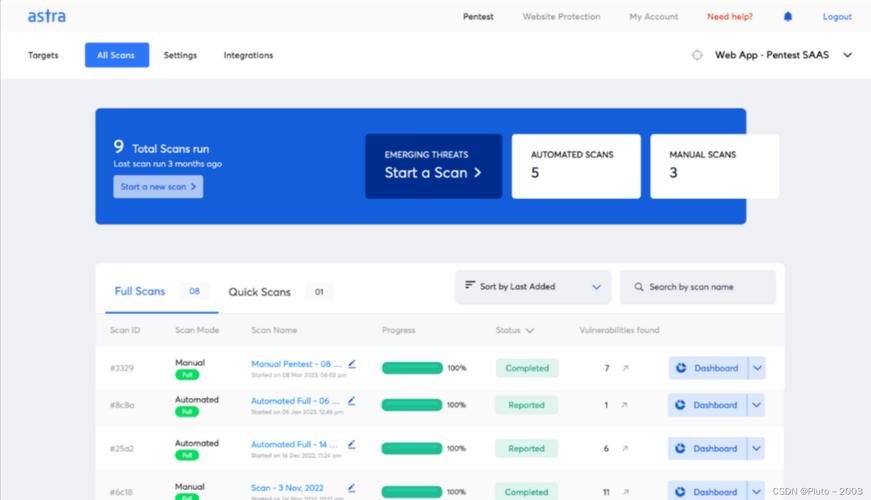

目前市场上的网站安全漏洞扫描工具种类繁多,既有国际知名的商业产品,也有优秀的开源解决方案,商业工具如Qualys Web Application Scanner(QWS)、Acunetix、Nessus等,通常拥有强大的漏洞库、专业的技术支持和丰富的附加功能,适合中大型企业使用,开源工具如OWASP ZAP、Nikto、w3af等,则具有免费、灵活、可定制等优势,受到开发者和中小企业的青睐,国内厂商也推出了许多符合本土化需求的工具,如漏洞盒子、奇安信天清、绿盟科技应用漏洞扫描系统等,这些工具对国内常见的Web框架、中间件和业务系统有更好的支持,并且符合国家网络安全法律法规的合规要求。

为了更直观地比较不同类型工具的特点,以下表格列举了几款代表性网站安全漏洞扫描工具的核心功能:

| 工具名称 | 类型 | 主要特点 | 适用场景 |

|---|---|---|---|

| OWASP ZAP | 开源 | 支持主动/被动扫描,可扩展插件,提供渗透测试框架 | 开发者、安全研究人员、中小企业 |

| Acunetix | 商业 | AI驱动的漏洞检测,低误报率,集成CI/CD,支持云和移动应用 | 中大型企业、专业安全团队 |

| Qualys QWS | 商业 | 综合性漏洞管理平台,覆盖Web应用、网络、端点等多维度,提供详细修复建议 | 大型企业、合规要求高的行业 |

| Nikto | 开源 | 专注于Web服务器漏洞扫描,扫描速度快,支持CGI脚本检测 | 快速检测Web服务器基础风险 |

| 漏洞盒子 | 商业/SaaS | 本土化支持,众测模式结合,覆盖API安全和云原生应用,符合国内合规标准 | 国内企业、需要本地化服务的用户 |

在实际使用中,网站安全漏洞扫描工具并非“一劳永逸”的安全解决方案,而是需要结合其他安全措施形成纵深防御体系,扫描工具的检测结果需要定期审查和分析,制定合理的修复优先级,并跟踪漏洞的修复进度,扫描频率应根据系统的更新频率和威胁态势动态调整,例如在系统上线前、重大版本更新后、发现新的高危漏洞时,都应进行专项扫描,工具本身也需要定期更新漏洞库和扫描规则,以确保能够检测到最新的安全威胁,扫描过程应避免对生产系统造成影响,特别是在进行主动扫描时,需要控制扫描的并发数和频率,必要时在测试环境中进行验证。

网站安全漏洞扫描工具是提升网站安全防护能力的重要手段,通过合理选择和使用这些工具,可以帮助用户及时发现和修复安全漏洞,有效降低网络安全风险,企业在部署扫描工具时,应结合自身的业务需求、技术架构和安全目标,选择合适的工具和策略,并将其融入整体安全管理体系中,实现安全与业务的平衡发展。

相关问答FAQs:

-

问:网站安全漏洞扫描工具是否会对目标系统造成影响?

答:部分主动扫描工具(如模拟SQL注入、命令执行等漏洞的检测)可能会对目标系统产生一定的负载影响,甚至在不规范使用的情况下可能导致服务短暂不可用,建议在扫描前对目标系统进行备份,并在非业务高峰期进行扫描;选择支持“低影响扫描”模式的工具,通过控制扫描速率和请求频率来减少对业务的影响,被动扫描工具则通过监听流量或分析日志,不会主动发送请求,通常对系统无影响。 (图片来源网络,侵删)

(图片来源网络,侵删) -

问:如何降低网站安全漏洞扫描工具的误报率?

答:降低误报率需要从工具配置、结果验证和人工复核三个方面入手,根据目标系统的技术栈和业务特点,配置合理的扫描策略,例如排除已知的安全目录、设置正确的Cookie认证等,避免对非目标区域或正常功能进行误判,工具的初步检测结果需要结合手动验证,通过构造测试用例复现漏洞,确认漏洞的真实性,建立漏洞管理流程,对扫描结果进行分级分类,重点关注高危漏洞,并参考漏洞的POC(Proof of Concept)和修复建议,排除因环境差异或工具误判导致的假阳性,选择具有AI智能分析能力的工具,也能在一定程度上提升检测准确性,减少误报。