⚠️ 重要警告:

Windows Server 2003 已于 2025 年 7 月 14 日停止所有技术支持、安全更新和修复程序。 继续将其连接到互联网或用于处理任何敏感数据是极其危险的,您的服务器将完全暴露在病毒、勒索软件和黑客攻击之下。

强烈建议您立即停止使用 Windows Server 2003,并升级到受支持的操作系统(如 Windows Server 2012 R2 或更高版本)。

如果您必须在隔离的、与互联网完全断开的环境中(作为一台历史遗留设备处理特定任务)使用它,那么请务必遵循以下所有安全配置步骤,以将风险降至最低。

Windows Server 2003 安全配置指南(仅适用于隔离环境)

本指南将按照安全配置的优先级,从最关键、最基础的部分开始。

第一步:物理与网络隔离(最最重要)

-

物理隔离:这是保护 Windows 2003 的第一道,也是最重要的一道防线,确保该服务器:

- 不连接到任何公共网络(互联网)。

- 不连接到公司内部网络,除非绝对必要。

- 最好放置在一个专门的、有物理访问控制的机房。

-

网络隔离:

- 禁用不必要的服务和端口:通过 Windows 防火墙(如果已安装)或第三方防火墙软件,只开放绝对必需的端口(用于远程管理的 3389/TCP,用于特定应用的端口)。

- 配置出站规则:设置严格的出站防火墙规则,禁止所有未经授权的出站连接,这可以防止服务器在内网中横向移动或主动连接到恶意服务器。

第二步:账户与密码安全

-

禁用或重命名默认账户:

- Administrator:重命名这个默认的管理员账户,使其不易被暴力破解。

- Guest:完全禁用 Guest 账户。

-

创建并使用专用管理员账户:

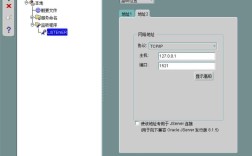

(图片来源网络,侵删)

(图片来源网络,侵删)- 创建一个新的、具有管理员权限的本地用户账户,用于日常管理。

- 永远不要使用 Administrator 账户登录。

-

设置强密码策略:

- 右键点击“我的电脑” -> “管理” -> “本地安全策略”。

- 在“账户策略” -> “密码策略”中设置:

- 密码必须符合复杂性要求:启用。

- 密码长度最小值:至少 14 个字符。

- 密码最长使用期限:建议 30-60 天。

- 密码最短使用期限:设置为 1 天,防止用户频繁更改密码。

- 账户锁定阈值:设置为 5 次无效登录尝试,以防止暴力破解。

-

限制管理员账户数量:确保只有少数授权人员知道管理员密码。

第三步:系统与服务加固

-

安装所有可用更新:

虽然 Microsoft 已停止支持,但在您获得更新文件的离线包(从 WSUS 服务器导出)的情况下,安装所有历史更新,这至少能修复一些已知的、公开的漏洞。

-

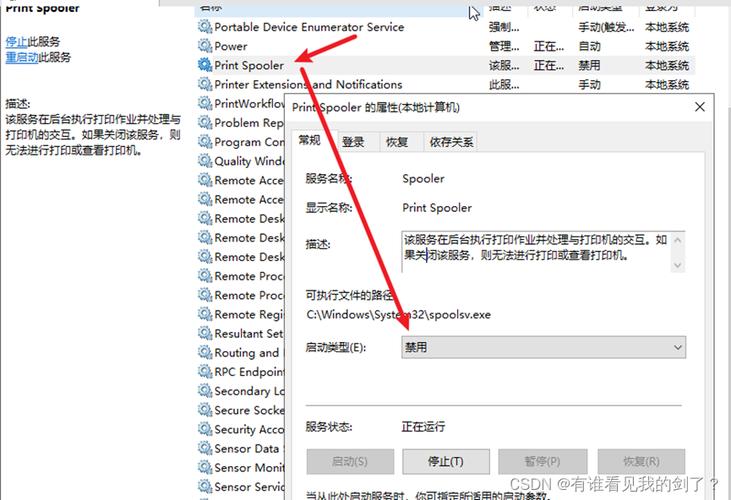

禁用不必要的服务:

- 右键点击“我的电脑” -> “管理” -> “服务和应用程序” -> “服务”。

- 禁用以下非核心服务(根据您的实际需求调整):

- Computer Browser:如果不需要在网络上浏览计算机列表,可以禁用。

- Messenger:禁止弹出网络信使服务,防止垃圾信息。

- Remote Registry:远程注册表服务,存在严重安全隐患,必须禁用。

- Task Scheduler:如果不需要计划任务,可以禁用。

- Telnet:明文传输协议,极其不安全,必须禁用。

- Simple TCP/IP Services:包含 echo, discard 等服务,容易被利用,建议禁用。

-

启用 Windows 防火墙:

- “控制面板” -> “Windows 防火墙”,确保其已启用。

- 在“高级”选项卡中,为每个网络连接配置规则,只允许入站连接来自您信任的 IP 地址。

-

配置审核策略:

- “本地安全策略” -> “本地策略” -> “审核策略”。

- 启用以下审核,以便追踪潜在的安全事件:

- 审核账户登录事件

- 审核账户管理

- 审核登录事件

- 审核对象访问

- 审核策略更改

- 审核系统事件

第四步:文件系统与共享权限

-

使用 NTFS 文件系统:确保所有磁盘分区都使用 NTFS 格式。

-

设置正确的文件和文件夹权限:

- 遵循“最小权限原则”,不要直接在系统盘(如 C:\)上给予“Everyone”或“Users”组完全控制权限。

- 为不同用户和组分配最严格的、能满足其工作需求的权限。

- 隐藏共享(以 结尾的共享)和普通共享都应设置访问权限。

-

禁用或限制默认共享:

- 系统默认会创建

admin$,c$,d$等管理共享。 - 在注册表编辑器 (

regedit) 中,找到HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters。 - 创建一个 DWORD 值,命名为

AutoShareServer,并将其值设置为0,这可以禁用默认共享。 - 注意:禁用后,您将无法通过远程桌面直接访问 C 盘等,需要通过其他方式管理。

- 系统默认会创建

第五步:远程访问与终端安全

-

使用 RDP (远程桌面) 的最佳实践:

- 修改默认端口:注册表路径

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp,修改PortNumber值为其他端口号(如 40000),避免被自动化扫描工具发现。 - 启用账户级访问:在“终端服务配置”中,为每个用户或组授予“允许登录”或“拒绝登录”的权限。

- 启用网络级别身份验证:这可以在用户登录到桌面之前验证用户凭据,有效防止暴力破解攻击。(在 Windows Server 2003 SP1 及更高版本中可用)

- 限制 RDP 访问 IP:在防火墙中只允许来自特定管理 IP 地址的 RDP 端口流量。

- 修改默认端口:注册表路径

-

禁用远程协助:如果不需要,请在“系统属性”中禁用远程协助。

第六步:数据备份与恢复

-

制定并执行备份计划:

- 即使系统是孤立的,硬件故障也可能发生。

- 使用 Windows Server Backup 或第三方工具,定期备份关键系统和数据。

- 将备份文件存储在与服务器物理隔离的介质上。

-

创建紧急修复磁盘:在系统配置完成后,创建一张紧急修复磁盘,以便在系统无法启动时进行修复。

第七步:使用第三方安全工具(可选)

由于系统本身已无防护,可以考虑在隔离环境中安装一些不再需要实时更新的安全工具,作为最后一道防线:

- 杀毒软件:安装一个旧版的、不依赖实时更新的杀毒软件(如卡巴斯基、诺顿的旧版本),并手动定期更新病毒库(如果可能)。

- 主机入侵检测系统:如 OSSEC,可以监控文件变更、登录事件等异常行为。

Windows Server 2003 安全检查清单

| 类别 | 项目 | 状态 | 说明 |

|---|---|---|---|

| 基础 | 物理/网络隔离 | 必须 | 绝对不能连接互联网! |

| 安装所有历史更新 | 强烈建议 | 在离线环境下进行 | |

| 账户 | 禁用 Guest 账户 | 必须 | |

| 重命名 Administrator 账户 | 必须 | ||

| 创建专用管理员账户 | 必须 | 日常管理使用 | |

| 启用密码复杂性策略 | 必须 | ||

| 设置强密码和锁定策略 | 必须 | ||

| 系统 | 启用 Windows 防火墙 | 必须 | 并配置严格规则 |

| 禁用不必要的服务 | 必须 | 如 Remote Registry, Messenger, Telnet | |

| 配置审核策略 | 必须 | 记录关键事件 | |

| 文件 | 确保使用 NTFS | 必须 | |

| 设置最小权限原则 | 必须 | ||

| 禁用默认共享 | 强烈建议 | ||

| 远程 | 修改 RDP 默认端口 | 必须 | |